Oleh: Eko Setia Pinardi

Sekolah Teknik Elektro dan Informatika

Institut Teknologi Bandung

Abstrak

Banyak anggapan bahwa masalah pembangunan layanan cloud storage yang aman pada level atas infrastruktur public cloud adalah dimana service provider kurang dipercaya oleh pelanggan. Dideskripsikan di level atas, banyak arsitektur yang mengkombinasikan kesederhanaan kriptografi yang baru dan non-standar untuk mencapai tujuan. Survei dilakukan terhadap manfaat arsitektur yang mendukung aktivitas para pelanggan dan service provider, serta hasil ringkasan perkembangan terbaru dalam kriptografi yang didukung khusus oleh cloud storage.

1. Pendahuluan

Perkembangan dalam teknologi jaringan dan peningkatan kebutuhan terhadap sumber daya komputer telah menginspirasi banyak organisasi untuk memperhatikan kebutuhan atas penyimpanan dan komputasinya. Model ekonomis dan komputasional baru ini biasanya mengacu pada komputasi cloud dan mencakup beberapa jenis layanan seperti: infrastructure as a service (IaaS), di mana pelanggan memanfaatkan komputasi service provider, storage atau infrastruktur jaringan, platform as a service (PaaS), di mana pelanggan mempengaruhi sumber daya provider untuk menjalankan aplikasi biasa; dan terakhir software as a service (SaaS), di mana pelanggan menggunakan software yang dijalankan pada infrastruktur provider.

Banyak anggapan bahwa masalah pembangunan layanan cloud storage yang aman pada level atas infrastruktur public cloud adalah dimana service provider kurang dipercaya oleh pelanggan. Dideskripsikan di level atas, banyak arsitektur yang mengkombinasikan kesederhanaan kriptografi yang baru dan non-standar untuk mencapai tujuan. Survei dilakukan terhadap manfaat arsitektur yang mendukung aktivitas para pelanggan dan service provider, serta hasil ringkasan perkembangan terbaru dalam kriptografi yang didukung khusus oleh cloud storage.

1. Pendahuluan

Perkembangan dalam teknologi jaringan dan peningkatan kebutuhan terhadap sumber daya komputer telah menginspirasi banyak organisasi untuk memperhatikan kebutuhan atas penyimpanan dan komputasinya. Model ekonomis dan komputasional baru ini biasanya mengacu pada komputasi cloud dan mencakup beberapa jenis layanan seperti: infrastructure as a service (IaaS), di mana pelanggan memanfaatkan komputasi service provider, storage atau infrastruktur jaringan, platform as a service (PaaS), di mana pelanggan mempengaruhi sumber daya provider untuk menjalankan aplikasi biasa; dan terakhir software as a service (SaaS), di mana pelanggan menggunakan software yang dijalankan pada infrastruktur provider.

Infrastruktur cloud bisa dikategorikan secara pribadi atau publik (umum). Dalam cloud pribadi, infrastruktur di-manage dan dimiliki oleh pelanggan serta diletakkan dengan alasan yang tepat (yakni, di daerah kontrol pelanggan). Faktanya, ini berarti bahwa akses terhadap data pelanggan di bawah kontrolnya dan hanya diberikan kepada kelompok-kelompok yang dapat dipercaya. Dalam cloud publik, infrastruktur dimiliki dan di-manage oleh cloud service provider serta diletakkan dengan alasan yang tepat (yakni, di daerah kontrol service provider). Ini berarti bahwa data pelanggan di luar kontrolnya dan secara potensial bisa diakses oleh kelompok yang tidak dapat dipercaya.

Layanan storage berbasis cloud publik seperti layanan storage Microsoft’s Azure dan Amazon’s S3 memfasilitasi pelanggan berupa storage yang terukur dan dinamis. Dengan memindahkan datanya ke cloud, para pelanggan dapat menghindari biaya pembangunan dan pemeliharaan infrastruktur storage pribadi, pilihan untuk membayar service provider sebagai sebuah fungsi dari kebutuhannya. Untuk banyak pelanggan, hal ini memberikan banyak manfaat, mencakup ketersediaan (yakni, bisa mengakses data dari manapun) dan reliabilitas (yakni, tidak seharusnya mengkhawatirkan tentang backup data) dengan biaya yang relatif rendah.

Setelah manfaat penggunaan infrastruktur cloud publik sudah jelas, maka akan diperkenalkan keamanan yang signifikan dan risiko privacy. Faktanya, nampak bahwa rintangan yang sangat besar terhadap adopsi cloud storage (dan komputasi cloud pada umumnya) fokus pada kerahasiaan dan integritas data. Lebih jauh lagi, para pelanggan ingin memperdagangkan privacy untuk kepuasan layanan software (contoh, untuk e-mail berbasis web, kalender, gambar, dll), ini bukan masalah bagi perusahaan-perusahaan dan organisasi-organisasi pemerintah.

Keengganan (rintangan) ini dapat dihubungkan dengan banyak faktor yang bergerak dari

keinginan untuk memproteksi data bermisi penting hingga kewajiban pengaturan untuk memelihara kerahasiaan dan integritas data. Yang akhirnya bisa terjadi ketika pelanggan bertanggung jawab untuk menjaga informasi, laporan medis atau keuangan, yang bisa diidentifikasi secara pribadi (personally identifiable information - PII). Sehingga ketika cloud storage memiliki jaminan yang baik, jika isu-isu kerahasiaan dan integritas itu tidak dibebankan kepada banyak pelanggan potensial, akan menyebabkan pelanggan enggan untuk berpindah.

keinginan untuk memproteksi data bermisi penting hingga kewajiban pengaturan untuk memelihara kerahasiaan dan integritas data. Yang akhirnya bisa terjadi ketika pelanggan bertanggung jawab untuk menjaga informasi, laporan medis atau keuangan, yang bisa diidentifikasi secara pribadi (personally identifiable information - PII). Sehingga ketika cloud storage memiliki jaminan yang baik, jika isu-isu kerahasiaan dan integritas itu tidak dibebankan kepada banyak pelanggan potensial, akan menyebabkan pelanggan enggan untuk berpindah.

Mengacu pada pokok pembahasan di atas dan meningkatkan pemakaian cloud storage, akan diperlihatkan desain virtual private storage service berbasis teknik kriptografi yang

dikembangkan baru-baru ini. Layanan ini harus bertujuan untuk mencapai dunia terbaik dengan menyediakan keamanan cloud pribadi dan kemampuan serta penghematan biaya (cost savings) untuk cloud publik. Lebih tepatnya, layanan seperti ini harus menyediakan setidaknya:

dikembangkan baru-baru ini. Layanan ini harus bertujuan untuk mencapai dunia terbaik dengan menyediakan keamanan cloud pribadi dan kemampuan serta penghematan biaya (cost savings) untuk cloud publik. Lebih tepatnya, layanan seperti ini harus menyediakan setidaknya:

- Kerahasiaan: cloud storage provider tidak mengkaji informasi apapun tentang data pelanggan;

- Integritas: apapun perubahan pada data pelanggan yang tidak sah oleh cloud storage provider bisa dideteksi oleh pelanggan bersangkutan. Sementara pemeliharaan manfaat utama dari layanan storage publik:

- Ketersediaan: data pelanggan dapat diakses dari mesin apapun dan kapanpun;

- Reliabilitas: data pelanggan di-backup dengan handal;

- Retrieval yang efisien: data retrieval (penyelamatan data) sebanding dengan layanan cloud storage publik;

- Berbagi data: pelanggan dapat berbagi data dengan kelompok-kelompok yang dapat dipercaya

Aspek penting dari layanan kriptografi storage adalah bahwa properties keamanan yang dideskripsikan di atas diperoleh dengan jaminan kriptografi handal yang bertentangan dengan mekanisme kontrol legal, psikis dan akses. Kami yakin hal ini memiliki beberapa manfaat penting yang akan dibahas lebih jauh pada bagian 3.

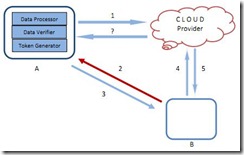

Tulisan ini diorganisir sebagai berikut. Pada bagian 2, dideskripsikan, pada tingkat atas, arsitektur yang memungkinkan untuk layanan kriptografi storage. Kami mempertimbangkan skenario konsumen dan perusahaan. Kami menekankan bahwa desain ini tidak ditujukan untuk menjadi spesifikasi formal (pertanyaan-pertanyaan bisnis dan engineering yang penting harus jelas pengalamatannya), tapi hanya ditujukan untuk melayani ilustrasi bagaimana sebagian teknik kriprografi yang baru dan non-standar yang dikembangkan baru-baru ini bisa dikombinasikan untuk mencapai tujuan.

Tulisan ini diorganisir sebagai berikut. Pada bagian 2, dideskripsikan, pada tingkat atas, arsitektur yang memungkinkan untuk layanan kriptografi storage. Kami mempertimbangkan skenario konsumen dan perusahaan. Kami menekankan bahwa desain ini tidak ditujukan untuk menjadi spesifikasi formal (pertanyaan-pertanyaan bisnis dan engineering yang penting harus jelas pengalamatannya), tapi hanya ditujukan untuk melayani ilustrasi bagaimana sebagian teknik kriprografi yang baru dan non-standar yang dikembangkan baru-baru ini bisa dikombinasikan untuk mencapai tujuan.

Pada Bagian 3 kami memberikan gambaran umum manfaat layanan kriptografi storage, contoh mereduksi legal exposure (pembagian data ke banyak user) dari pelanggan dan cloud provider, dan mencapai regulatory compliance (pelaksanaan aturan).

Pada bagian 4 kami mendeskripsikan lebih detail teknik-teknik kriptografi yang relevan, mencakup searchable encryption (enkripsi yang dapat dicari), proofs of storage (pembuktian penyimpanan) dan attribute-based encryption (enkripsi berdasarkan atribut).

Terakhir, bagian 5 kami menyebutkan beberapa layanan cloud yang bisa dibangun pada puncak layanan kriptografi storage seperti back-up keamanan, pengarsipan, sistem laporan kesehatan, pertukaran data keamanan dan e-discovery.

Unduh file lengkap : link belum tersedia

Referensi

- Abdalla, M., Bellare, M., Catalano, D., Kiltz, E., Kohno, T., Lange, T., Lee, J.M., Neven, G., Paillier, P., Shi, H.: Searchable encryption revisited: Consistency properties, relation to anonymous IBE, and extensions. In: Shoup, V. (ed.) CRYPTO 2005. LNCS, vol. 3621, pp. 205–222. Springer, Heidelberg (2005).

- Baek, J., Safavi-Naini, R., Susilo, W.: Public key encryption with keyword search revisited. In: Gervasi, O., Murgante, B., Lagan`a, A., Taniar, D., Mun, Y., Gavrilova, M.L. (eds.) ICCSA 2008, Part I. LNCS, vol. 5072, pp. 1249–1259. Springer, Heidelberg (2008).

- Bellare, M., Boldyreva, A., O’Neill, A.: Deterministic and efficiently searchable encryption. In: Menezes, A. (ed.) CRYPTO 2007. LNCS, vol. 4622, pp. 535–552. Springer, Heidelberg (2007).

- Boneh, D., di Crescenzo, G., Ostrovsky, R., Persiano, G.: Public key encryption with keyword search. In: Cachin, C., Camenisch, J.L. (eds.) EUROCRYPT 2004. LNCS, vol. 3027, pp. 506–522. Springer, Heidelberg (2004).

- Curtmola, R., Garay, J., Kamara, S., Ostrovsky, R.: Searchable symmetric encryption: Improved definitions and efficient constructions. In: Juels, A., Wright, R., De Capitani di Vimercati, S. (eds.) ACM Conference on Computer and Communications Security (CCS 2006), pp. 79–88. ACM, New York (2006).

- Goh, E.-J.: Secure indexes. Technical Report 2003/216, IACR ePrint Cryptography Archive (2003), http://eprint.iacr.org/2003/216 .

- Golle, P., Staddon, J., Waters, B.: Secure conjunctive keyword search over encrypted data. In: Jakobsson, M., Yung, M., Zhou, J. (eds.) ACNS 2004. LNCS, vol. 3089, pp. 31–45. Springer, Heidelberg (2004).

- Kamara, S., Lauter, K.: Cryptographic Cloud Storage. In: R. Sion et. Al. (eds.) FC 2010 Workshops, LNCS vol. 6054. Pp 136-149. Springer, Heidelberg (2010).

- Sahai, A., Waters, B.: Fuzzy identity-based encryption. In: Cramer, R. (ed.) EUROCRYPT 2005. LNCS, vol. 3494, pp. 457–473. Springer, Heidelberg (2005)

- Song, D., Wagner, D., Perrig, A.: Practical techniques for searching on encrypted data. In: IEEE Symposium on Research in Security and Privacy, pp. 44–55. IEEE Computer Society, Los Alamitos (2000)

Gan, ada dok lengkap g? klo ada di share dong!!!!!

BalasHapusni E-mail aku : jho.langkie@gmail.com

Terima kasih atas kunjungan anda. Dokumen lengkap belum dapat diunduh, karena belum ada ijin dari si empunya.

BalasHapus